Vypadá to nevinně. Obyčejná WiFi v kavárně, pár kliknutí a jste online. Jenže zatímco si objednáváte cappuccino, někdo úplně cizí může nepozorovaně procházet vaše data. Bez toho, abyste cokoliv tušili. Nejde o žádnou konspirační teorii ani o hackerský film – tohle je realita, kterou umožňuje technika zvaná ARP spoofing.

Jak to celé funguje: Síťová magie s temným cílem

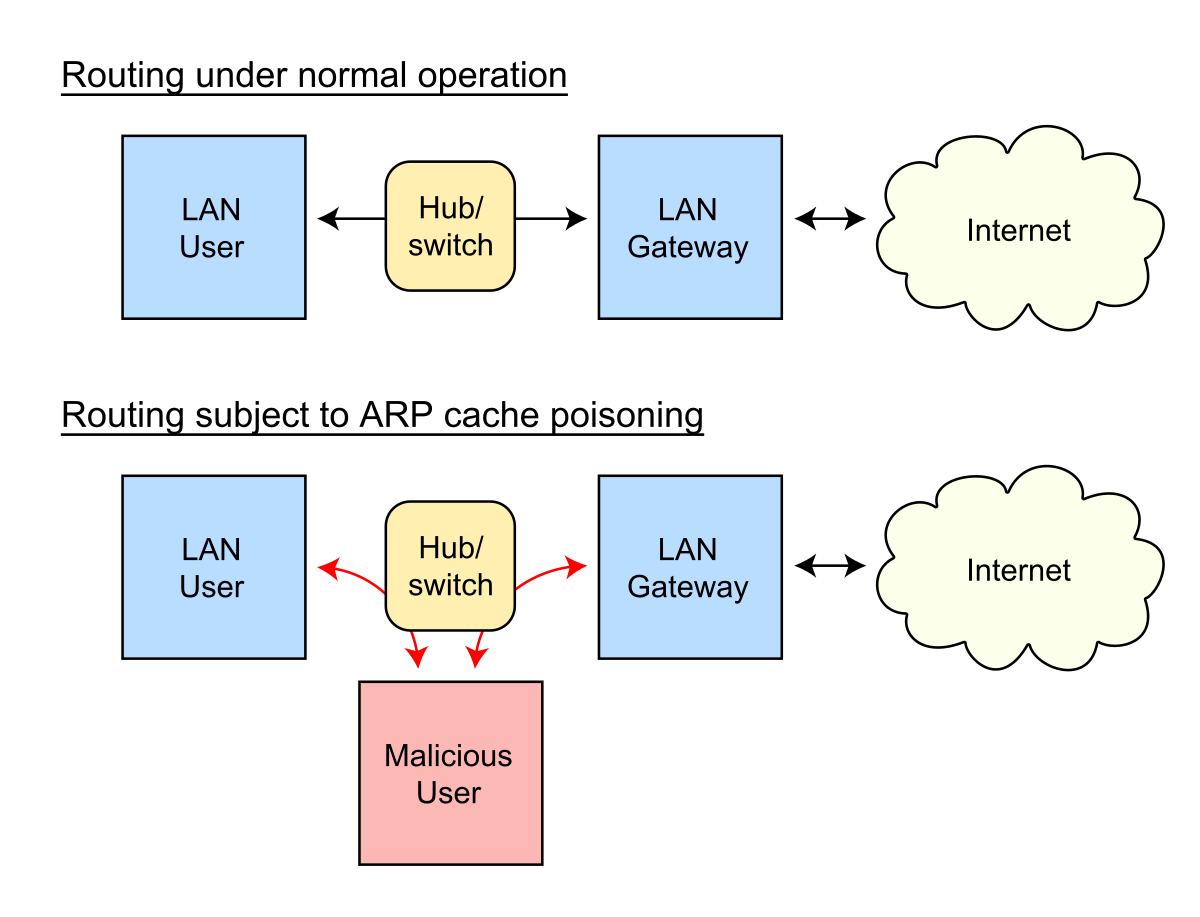

Abychom si rozuměly, začneme u úplného základu. V každé počítačové síti spolu jednotlivá zařízení komunikují nejen pomocí IP adres, ale i tzv. MAC adres – fyzických identifikátorů síťových karet. Aby se tato komunikace mohla uskutečnit, používá se ARP protokol (Address Resolution Protocol), což je jakýsi „překladatel“, který převádí IP adresy na MAC adresy.

Například když počítač potřebuje poslat data tiskárně, nejprve vyšle dotaz: „Kdo má IP 192.168.1.5?“ A tiskárna odpoví: „Já, tady je moje MAC adresa!“ Tuto odpověď si zařízení uloží do své ARP cache, aby se nemusel dotazovat znovu.

A právě tady vzniká slabina. ARP je totiž protokol bez ověřování – tedy slepě přijímá jakoukoliv odpověď, aniž by ověřil, zda skutečně pochází od správného zařízení. A útočníci toho umí dokonale využít.

ARP spoofing krok za krokem: Jak se síťové lži šíří

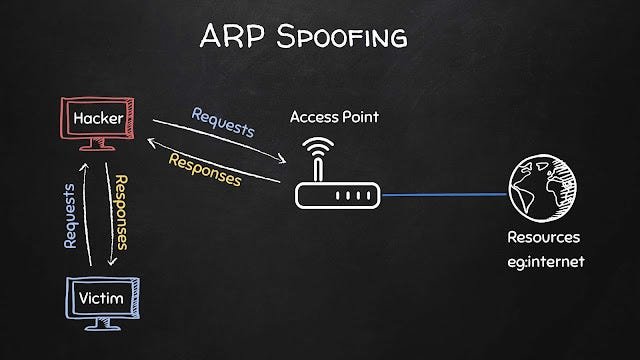

Princip útoku je ve své podstatě jednoduchý, ale velmi účinný:

- Skenování sítě: Útočník nejprve pomocí nástrojů jako Wireshark nebo Arpspoof zmapuje síť a zjistí, jaké IP adresy jsou aktivní – například váš laptop nebo síťová tiskárna.

- Zasílání falešných odpovědí: Následně začne do sítě posílat falešné ARP odpovědi, ve kterých tvrdí, že určité IP adresy (např. routeru) patří jeho MAC adrese.

- Přesměrování provozu: Váš počítač nebo jiná zařízení si uloží tyto lživé informace do své ARP cache. Výsledek? Veškerá vaše komunikace teče přes zařízení útočníka.

- Trvalý útok: Jelikož ARP cache se pravidelně aktualizuje, musí útočník neustále opakovat útok, aby zůstal „ve hře“.

Co všechno může jít špatně? Důsledky ARP spoofingu

Tenhle typ útoku není sám o sobě cílem – je to vstupenka k mnohem nebezpečnějším aktivitám. A rozhodně nejde jen o technické hračičky. Důsledky mohou být naprosto reálné a bolestivé:

1. Krádež citlivých údajů

E-maily, přihlašovací údaje, čísla kreditních karet – pokud nejsou dostatečně chráněné (například při použití nešifrovaného HTTP), může je útočník jednoduše zachytit.

2. Útok typu Man-in-the-Middle

Útočník se postaví mezi vás a cílový server. Může tak nejen sledovat vaši komunikaci, ale i měnit její obsah. Třeba při odesílání platebních údajů může změnit číslo účtu a peníze tak posíláte přímo jemu.

3. Session hijacking

Ukradené cookies z aktivní relace mohou útočníkovi umožnit přihlásit se do vašich účtů – bez znalosti hesla.

4. DoS útoky (Denial of Service)

Útočník může přesměrovat provoz tolika zařízení na jeden server, až se přetíží a zhroutí. Výsledkem je úplné ochromení sítě.

Jak se ARP spoofingu bránit: Není to nemožné

Dobrá zpráva? Nejsme úplně bezbranné. Existuje několik způsobů, jak se proti ARP spoofingu chránit, a jejich kombinace výrazně zvyšuje vaši bezpečnost.

Statické ARP záznamy

Pro klíčová zařízení v síti, jako jsou routery nebo firewally, lze nastavit pevné vazby mezi IP a MAC adresou. Takové záznamy se nemění a ignorují podvržené odpovědi. Nevýhodou je ale složitá správa, zvlášť ve větších sítích.

Detekční nástroje

Existují programy jako XArp nebo Arpwatch, které aktivně monitorují ARP provoz v síti a upozorní vás, pokud zjistí podezřelé chování – například stejnou MAC adresu přiřazenou více IP adresám. Dokonce i jednoduchý příkaz arp -a v příkazové řádce vám může ukázat, co se ve vaší síti děje.

VPN a HTTPS

Zlaté pravidlo bezpečného internetu – šifrování. VPN (virtuální privátní síť) a HTTPS šifrují data, takže i když je někdo odposlouchává, nemůže si s nimi nic začít. Bez dešifrovacího klíče zůstávají pro útočníka naprosto nečitelné.

Port Security na switchech

Moderní síťové přepínače často umožňují omezit počet MAC adres, které mohou být přiřazeny k jednomu síťovému portu. Pokud jich je víc, port se automaticky zablokuje. Výsledek? Výrazně nižší riziko úniku nebo útoku.

Když vývoj nezaspí: Budoucnost ARP spoofingu a proč IPv6 slibuje změnu

Naštěstí se vývoj technologií nezastavil u zranitelného ARP. Novější verze internetového protokolu – IPv6 – už s ARP vůbec nepočítá. Místo něj využívá tzv. NDP (Neighbor Discovery Protocol), který kombinuje podobné funkce s přidanou vrstvou bezpečnosti, včetně kryptografické autentizace.

NDP nepracuje se slepou důvěrou jako ARP. Umí ověřovat, že odpověď na dotaz skutečně přichází od toho zařízení, které ji posílá. Což dramaticky snižuje riziko spoofingu nebo podvržených odpovědí.

Ale teď ta méně růžová část: přechod na IPv6 je stále pomalý. Podle statistik Cloudflare mělo v roce 2023 IPv6 aktivní pouze asi 40 % uživatelů. A i když se to pomalu zlepšuje, ve většině domácích sítí i firemních prostředí zůstává IPv4 – a s ním i ARP spoofing – reálnou hrozbou.

Co si z toho vzít: Praktické tipy pro každodenní bezpečnost

Může se to zdát technické, ale realita je jednoduchá: pokud jste někdy připojení k veřejné Wi-Fi, ARP spoofing se vás týká. Ne, nemusíte se z toho hned hroutit. Ale pár preventivních kroků vám může ušetřit hodně nepříjemností.

1. Vždy používejte VPN

Bez debat. VPN šifruje celý váš provoz, takže i když vás někdo na síti odposlouchává, nedostane se k vašim údajům. Dnes už existuje spousta kvalitních a jednoduchých VPN, které fungují na pár kliknutí – není důvod váhat.

2. Dávejte pozor na HTTP stránky

Pokud uvidíte v adresním řádku prohlížeče „http://“ místo „https://“, zpozorněte. Tyto stránky nejsou šifrované, což znamená, že jakákoliv data, která tam zadáte (včetně hesel), může útočník odchytit.

3. Zkontrolujte si ARP tabulku

Když jste na podezřelé síti, můžete si v příkazové řádce vypsat ARP cache pomocí příkazu arp -a. Pokud uvidíte router s MAC adresou, která se mění každých pár minut, je to jasný signál, že se něco děje.

4. Vyhýbejte se citlivým akcím na veřejných sítích

Online bankovnictví, nákupy kartou nebo posílání citlivých dokumentů si raději nechte na doma. Veřejné WiFi mohou být zrádné i bez ARP spoofingu – a s ním je to o to horší.

Závěrečné zamyšlení: Síť není nepřítel, jen je potřeba ji chápat

Možná to zní jako kybernetická paranoia, ale pravda je taková, že technologie jsou neutrální. ARP spoofing není ani dobrý, ani zlý – jen prostě existuje. A když víme, jak funguje, můžeme se mu mnohem lépe bránit.

Zneužívají ho hackeři, to ano. Ale zároveň ho mohou použít i vývojáři pro ladění sítí, testování nebo zabezpečení. Rozdíl je jen v úmyslu.

Ať už jde o veřejnou Wi-Fi v kavárně nebo firemní síť v kanceláři, základy ochrany zůstávají stejné: vědět, co se v síti děje, používat šifrování, nezapomínat na VPN a sledovat varovné signály.

Ve světě, kde může MAC adresa lhát a router se z ničeho nic promění v podvratný nástroj, není lepší výbava než informovanost. A vy teď víte přesně, na co si dát pozor.